SMA. Ein typisches Sonos Netzwerk umfasst einige Player (z.B. Play:1, Play:3 und/oder Play:5) dazu evtl. noch einen Connect oder eine Bridge. Sonos plant sich sein Netzwerk selber und kommuniziert unter den einzelnen Geräten auf einem WLAN Kanal. Dieses WLAN ist aber nicht sichtbar auf einem Computer/Notebook.

Meistens funktioniert diese automatische Netzwerkkonfiguration sehr gut. Aber leider nicht immer.

Wenn man häufige Unterbrüche hört oder das System langsam reagiert, sollte man sich die Konfiguration etwas genauer ansehen.

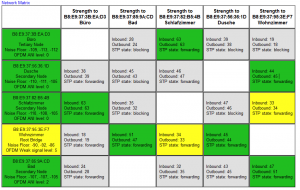

Auf allen Sonos Komponenten läuft ein Webserver, welcher man unter der URL

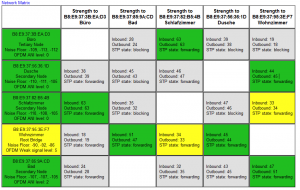

http://:1400/support/review erreicht. Um sich einen guten Überblick über sein System machen zu können empfehle ich die Verwendung des Links „Network Matrix“.

Das sieht dann etwa so aus. (Dieses Bild ist ein optimiertes Netz. Meistens gibt es orange oder sogar rote Felder.

- Grün bedeutet sehr gut.

- Gelb ist noch gut.

- Orange ist knapp genügend.

- Rot ist schlecht.

Hat man nun viele rote oder orange Felder kann man dies evtl. optimieren.

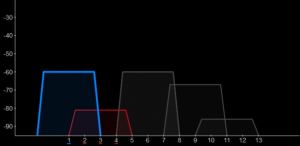

Als erstes sollte man probieren ob ein Wechsel des WLAN Kanals eine Verbesserung bringt

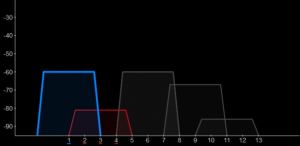

Hier hilft am Besten das Programm inSSIDer. Das Programm zum Download findet man z.B. bei CHIP.

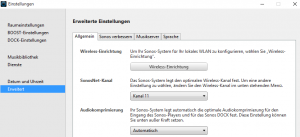

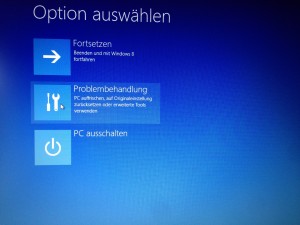

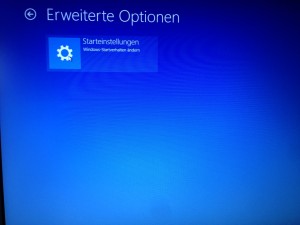

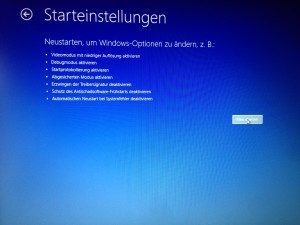

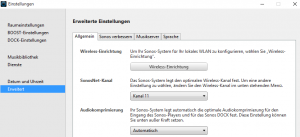

Auf diesem Bild empfiehlt sich z.B. den Kanal 11 zu verwenden. Aber sonst können sie die drei Varianten (1, 6, 11) auch probieren. Die Einstellung nehmen sie am Besten auf dem Client vor. Hier z.B. mit Windows:

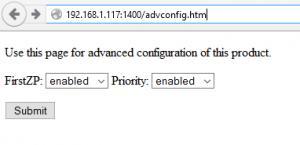

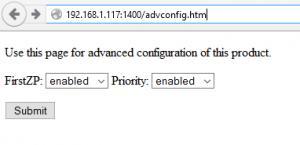

Eine weitere Option ist die Wahl der Root Bridge. Dies sollte die zentralste Sonos Komponente sein und am Besten noch per Ethernet-Kabel angeschlossen sein. Sollte Sonos nicht automatisch die Beste Auswahl treffen, können sie etwas nachhelfen:

Rufen sie diese Seite auf (auf dem Player, welchen sie zur Root Bridge machen wollen)

http://192.168.xxx.xxx:1400/advconfig.htm

und stellen sie FirstZP und Priority auf „enabled“.

Danach müssen sie den Sonos Player/Connect neu starten. Dies kann natürlich auch direkt im Browser erledigt werden:

http://192.168.xxx.xxx:1400/reboot

weitere Möglichkeiten des Web GUIs:

- http://192.168.xxx.xxx:1400/region.htm – setzt die WLAN Region (bei uns EU – Europa)

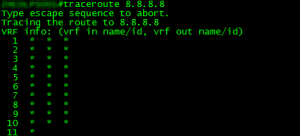

- http://192.168.xxx.xxx:1400/tools.htm – Netzwerk Tools (Ping, Traceroute, nslookup)

- http://192.168.xxx.xxx:1400/status – etwas unübersichtliche aber ausführliche Statusseite

- http://192.168.xxx.xxx::1400/wifictrl?wifi=off – Stellt das WIFI bis zum nächsten Reboot ab

- http://192.168.xxx.xxx::1400/wifictrl?wifi=persist-off – Stellt das WIFI Interface komplett ab – Wenn man nur über Kabel arbeiten möchte

Weitere Infos findet man auch hier: