ENTWURF

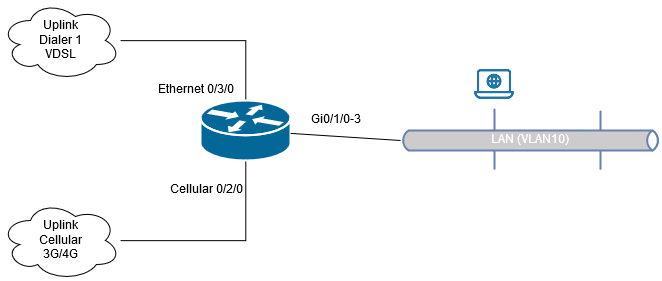

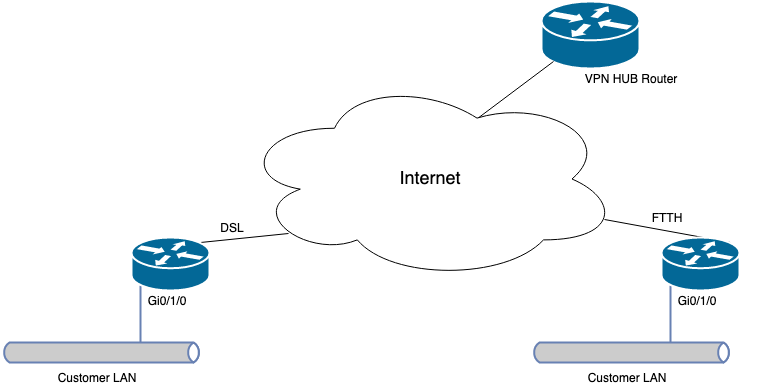

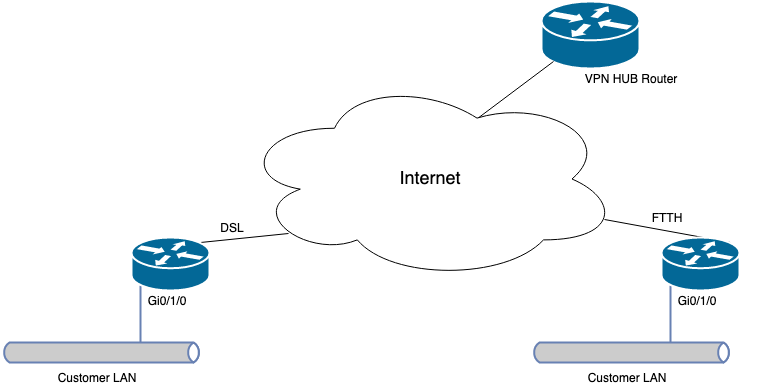

Dieser Blog Eintrag soll eine Übersicht der Möglichkeiten aufzeigen, welche Cisco FlexVPN bietet. Dies an einem konkreten Beispiel: Das Anbinden von Aussenstellen (Remote Branches) an einen zentralen Standort. Am zentralen Standort sind aus Gründen der Redundanz zwei Rechenzentren mit je einem VPN Router vorhanden.

Als Router benutze ich die neusten Cisco Router der 1100er Serie.

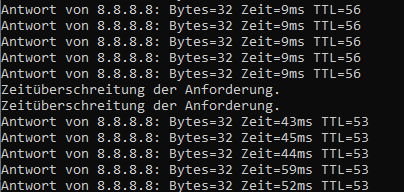

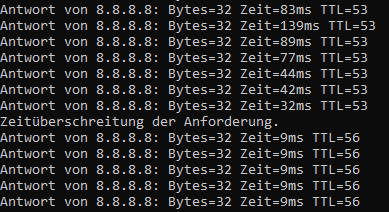

Die Aussenstellen sind entweder per FTTH, VDSL oder LTE angebunden.

Somit verwende ich viele der gebotenen Features dieser neuen Cisco 1100er Router. (DSL Modem, SFP GBIC, 3G, 4G LTE Modem, FlexVPN, OSPF, VRF)

Zuerst zur Hardware:

Cisco stellt anfangs 2018 die ISR 1100er Serie Router vor. Sie sollten die 1900er Router ersetzen und machen das, meiner Meinung nach sehr gut. Auch das Preis/Leistung Verhältniss stimmt hier wieder etwas mehr.

Die Router gibt es mit verschiedensten Interfaces, welche ziemlich elegant kombiniert werden können. (WLAN, DSL, LTE, 4Port Switch, 8Port Switch, PoE)

Siehe Cisco Seite: https://www.cisco.com/c/en/us/products/collateral/routers/1000-series-integrated-services-routers-isr/datasheet-c78-739512.html

Wichtig: Die Router mit den 8 Port Switches haben einen schnelleren Prozessor drin. Alle Security Services (wie VPN) müssen über eine SEC Lizenz aktiviert werden. Wenn die Router so bestellt werden, sind alle Lizenzen vorinstalliert. (Achtung: lange Lieferzeiten)

Zudem ist es Interessant, dass die IPsec Performance Lizenz (IPsec Performance: Additional 100 Mbps for ISR 1100-4P and 200 Mbps for ISR 1100-8P) gleich teuer ist wie die IPSec HSEC Lizenz, welche die Drosselung der VPN Performance komplett deaktiviert. (IPSEC HSEC License for Cisco ISR 1100 8P and ISR 1100 4P)

Ohne Performance oder HSEC Lizenz liefert der Router ca. 50mbit/sec IPsec Durchsatz.

Router & NAT Performance: An meinem Gigabit FTTH Anschluss bringt der Router die volle Bandbreite. Er reklamiert zwar mit der Meldung, dass die CPU Last höher als 80% ist, aber der Speedtest zeigt über 980mbit/sec an.

Dann zur Software:

Ich benutze das aktuelle Fuji Release von IOS XE.

Cisco IOS XE Software, Version 16.08.01

Cisco IOS Software [Fuji], ISR Software (ARMV8EB_LINUX_IOSD-UNIVERSALK9_IAS-M), Version 16.8.1, RELEASE SOFTWARE (fc3)

Und nun zum Aufbau der Umgebung

Schema:

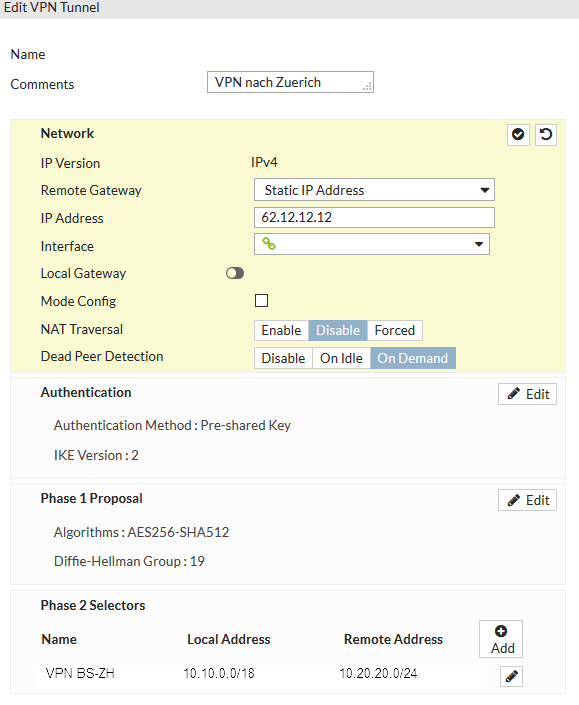

Konfiguration der HUB Router:

vrf definition VPN

description VPN OSPF

rd 51873:5501

!

address-family ipv4

exit-address-family

!

vrf definition Internet

rd 2:1

!

address-family ipv4

exit-address-family

!

!

crypto ikev2 authorization policy IPSECPRO_VPN

route set interface

route set access-list flex_route

!

crypto ikev2 keyring KEYRING-VPN

peer ANY-PEER

address 0.0.0.0 0.0.0.0

pre-shared-key *password*

!

!

crypto ikev2 profile IKEV2PRO_VPN

match fvrf any

match identity remote fqdn domain vpn.local

identity local fqdn R101.vpn.local

authentication remote pre-share

authentication local pre-share

keyring local KEYRING-VPN

virtual-template 1

!

vlan internal allocation policy ascending

!

crypto ipsec profile IPSECPRO_VPN

set ikev2-profile IKEV2PRO_VPN

!

!

interface Loopback252

description *** Loopback252 : VPN Endpoint, OSPF ***

vrf forwarding VPN

ip address 10.252.251.101 255.255.255.255

ip ospf 1 area 1

!

interface GigabitEthernet0/0/0

description *** Gi0/0/0 : WAN : Uplink to Internet ***

vrf forwarding Internet

ip address IPADDRESS NETMASK

ip tcp adjust-mss 1452

load-interval 30

negotiation auto

!

!

interface Virtual-Template1 type tunnel

vrf forwarding VPN

ip unnumbered Loopback252

ip mtu 1400

ip tcp adjust-mss 1360

ip ospf 1 area 1

tunnel source GigabitEthernet0/0/0

tunnel vrf Internet

tunnel protection ipsec profile IPSECPRO_VPN

!

router ospf 1 vrf VPN

router-id 10.252.251.101

capability vrf-lite

default-information originate

!

Konfiguration eines VDSL Spoke Routers:

vrf definition VPN

rd 51873:5501

!

address-family ipv4

exit-address-family

!

vrf definition Internet

rd 2:1

!

address-family ipv4

exit-address-family

!

crypto ikev2 authorization policy IPSECPRO_VPN

route set interface

route set access-list flex_route

!

!

!

crypto ikev2 keyring KEYRING-VPN

!

peer HUB1

address IPADDRESSHUB

pre-shared-key PASSWORD

!

!

!

crypto ikev2 profile IKEV2PRO_VPN

match fvrf any

match identity remote fqdn domain vpn.local

identity local fqdn Rx.vpn.local

authentication remote pre-share

authentication local pre-share

keyring local KEYRING-VPN

ivrf VPN

!

crypto ipsec profile IPSECPRO_VPN

set ikev2-profile IKEV2PRO_VPN

!

interface Loopback252

description *** Loopback252 : VPN Endpoint, OSPF ***

vrf forwarding VPN

ip address 10.252.251.x 255.255.255.255

ip ospf 1 area 1

!

interface Tunnel1

description *** TUNNEL1 : IPsec IKEv2 Tunnel to HUB ***

vrf forwarding VPN

ip unnumbered Loopback252

ip mtu 1400

ip tcp adjust-mss 1360

ip ospf 1 area 1

tunnel source Dialer1

tunnel destination IPADRESSHUBROUTER

tunnel vrf Internet

tunnel protection ipsec profile IPSECPRO_VPN

!

interface Ethernet0/3/0

description *** Et0/3/0 : Ethernet BuiltIn for VDSL ***

vrf forwarding Internet

no ip address

ip mtu 1500

load-interval 30

no negotiation auto

ipv6 address dhcp

pppoe enable group global

pppoe-client dial-pool-number 1

!

interface Vlan10

description *** VLAN10 : to Customer ***

vrf forwarding VPN

ip address IPADDRESS NETMASK

no ip proxy-arp

ip ospf 1 area 1

!

interface Dialer1

description *** DIALER1 : VDSL Dialer ***

vrf forwarding Internet

ip address negotiated

encapsulation ppp

ip tcp adjust-mss 1452

load-interval 30

dialer pool 1

ipv6 address dhcp

ppp chap hostname USERNAME

ppp chap password PASSWORD

!

router ospf 1 vrf VPN

router-id 10.252.251.x

capability vrf-lite

default-information originate

!

interface GigabitEthernet0/1/0

description *** Gi0/1/0 : VLAN10 - to Customer ***

switchport access vlan 10

switchport mode access

load-interval 30

no cdp enable

spanning-tree portfast

Konfiguration eines FTTH Spoke Routers: (nur Unterschiede)

interface GigabitEthernet0/0/0

description *** Gi0/0/0 : Uplink zu Swisscom BBCS Monzoon ***

no ip address

negotiation auto

!

interface GigabitEthernet0/0/0.11

description *** Gi0/0/0.11 : Uplink zu Swisscom BBCS - VLAN 11 PPP ***

encapsulation dot1Q 11

pppoe enable group global

pppoe-client dial-pool-number 1

!

!

interface Dialer1

description *** DIALER1 : FTTH Dialer ***

vrf forwarding Internet

ip address negotiated

encapsulation ppp

ip tcp adjust-mss 1452

load-interval 30

dialer pool 1

ipv6 address dhcp

ppp chap hostname USERNAME

ppp chap password PASSWORD

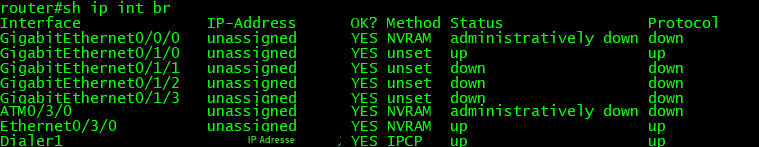

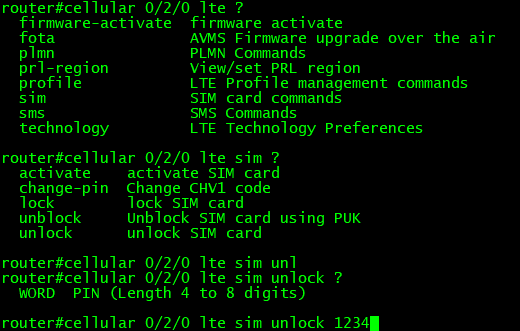

Konfiguration eines LTE Spoke Routers:

Spezielles:

MTU Size: Da auf den VDSL Anschlüssen auf der Swisscom Plattform die MTU 1460 ist, muss der VPN Traffic noch mehr fragmentiert werden.

VRF-Lite und OSPF: Sobald VRF auf einem OSPF Router aktiv ist, werden Type 5 LSA Statements nicht in die Routing Tabebelle geschrieben, da man so Loops verhindern will. Aber genau diese Routen benütigen wir hier in diesem Beispiel. Somit muss capability vrf-lite aktiviert werden:

router ospf

capability vrf-lite

Links:

https://integratingit.wordpress.com/2016/07/10/configuring-cisco-flexvpn-hub-and-spoke/

https://www.cisco.com/c/en/us/support/docs/security/flexvpn/118888-configure-flexvpn-00.html

https://packetpushers.net/cisco-flexvpn-dmvpn-high-level-design/

https://networkengineering.stackexchange.com/questions/38915/why-would-type-5-as-external-ospf-route-not-install-in-routing-table

http://packetlife.net/blog/2010/mar/29/inter-vrf-routing-vrf-lite/

https://markwardbopp.wordpress.com/2015/06/10/ospf-series-why-wont-my-ospf-route-install-what-does-downward-bit-setnon-backbone-lsa-mean/